WEB問題集

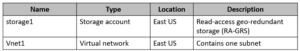

以下のリソースを含むAzureサブスクリプションがあります。

-

Vnet1 という名前の仮想ネットワーク

-

Subnet1 および AzureFirewallSubnet という名前の2つのサブネット

-

FW1 という名前のパブリックAzure Firewall

-

Subnet1に関連付けられた RT1 という名前のルートテーブル

-

RT1において、0.0.0.0/0 のトラフィックを FW1 にルーティングする規則

Subnet1にWindows Serverを実行する10台のサーバーをデプロイした後、どの仮想マシンのオペレーティングシステムもライセンス認証(アクティベーション)されていないことが判明しました。

仮想マシンをアクティベーションできるようにする必要があります。

何をすべきですか?

正解:B

Azureで実行されるWindows仮想マシンは、ライセンス認証のためにAzureのKMSサーバー(azkms.core.windows.net)に接続する必要があります。

-

問題の状況: 現在、ルートテーブル(RT1)によって、Subnet1からのすべてのインターネット向けトラフィック(0.0.0.0/0)がAzure Firewall(FW1)に強制的にルーティングされています。

-

原因: Azure FirewallがデフォルトでKMSへの通信をブロックしているため、仮想マシンが認証サーバーに到達できず、アクティベーションに失敗しています。

-

解決策: KMSのライセンス認証はTCPポート1688を使用します。Azure Firewallにおいて、KMSのエンドポイント(IPアドレス

23.102.135.246など、またはFQDN)のポート 1688 への送信トラフィックを許可するネットワーク規則を作成する必要があります。

サービスエンドポイントを使用して、Vnet1内のサブネットからstorage1へのアクセスを許可するように構成しました。 サービスエンドポイントを使用して、ペアになっているAzureリージョン(米国西部など)にあるstorage1の読み取り専用エンドポイントに接続できるようにする必要があります。

最初に何をすべきですか?

正解:B

この問題の核心は、仮想ネットワークサービスエンドポイントがどのように機能するか、およびストレージのファイアウォール設定にあります。

-

サービスエンドポイントの仕組み: サービスエンドポイント(Microsoft.Storage)をVnet1のサブネットで有効にすると、そのサブネットからのトラフィックは、プライマリリージョンだけでなく、ペアのリージョン(RA-GRSの読み取り専用エンドポイントが存在する場所)への通信も最適化されたルートで送信されます。

-

アクセスの許可: Vnet1からの接続を受け入れるためには、ストレージアカウント(storage1)側の「ネットワーク(ファイアウォールと仮想ネットワーク)」設定で、Vnet1のサブネットを許可されたネットワークとして追加する必要があります。

-

読み取り専用エンドポイント: RA-GRSを使用している場合、プライマリリージョンのストレージにアクセスするためのサービスエンドポイントを有効にすれば、追加の構成なしでペアリージョンの読み取り専用エンドポイントへのルートも確保されます。しかし、実際に通信を成功させるには、storage1側で「特定の仮想ネットワークからのアクセスのみを許可する」といったファイアウォール設定を構成し、Vnet1を登録しなければなりません。

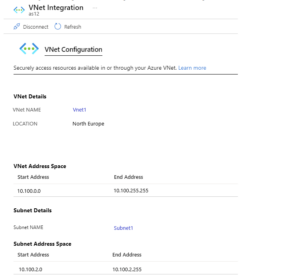

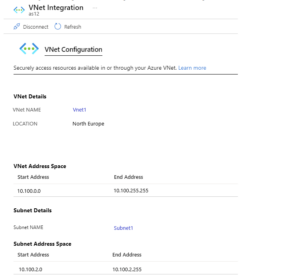

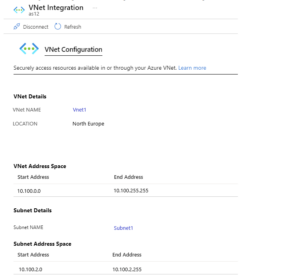

as12 の VNet 統合設定は、「VNet Integration」の展示の通りに構成されています。

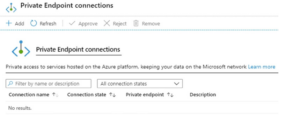

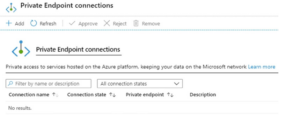

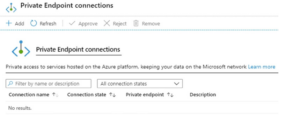

as12 の VNet 統合設定は、「VNet Integration」の展示の通りに構成されています。 as12 のプライベート エンドポイント接続設定は、「Private Endpoint connections」の展示の通りに構成されています。

as12 のプライベート エンドポイント接続設定は、「Private Endpoint connections」の展示の通りに構成されています。

以下の各記述について、記述が正しい場合は「はい(Yes)」を、そうでない場合は「いいえ(No)」を選択してください。

記述 (Statements):

Subnet1 には、ASP1 App Service プラン内の App Service アプリのみを含めることができます。

以下の各記述について、記述が正しい場合は「はい(Yes)」を、そうでない場合は「いいえ(No)」を選択してください。

記述 (Statements):

Subnet1 には、ASP1 App Service プラン内の App Service アプリのみを含めることができます。 正解:A

Azure App Service の VNet 統合(Regional VNet Integration)では、統合に使用するサブネットを App Service 専用に委任(Delegate) する必要があります。このサブネットには、他の種類のワークロード(仮想マシンなど)を配置することはできず、同じ App Service プラン内のアプリのみがこのサブネットを使用できます。 as12 の VNet 統合設定は、「VNet Integration」の展示の通りに構成されています。

as12 の VNet 統合設定は、「VNet Integration」の展示の通りに構成されています。 as12 のプライベート エンドポイント接続設定は、「Private Endpoint connections」の展示の通りに構成されています。

as12 のプライベート エンドポイント接続設定は、「Private Endpoint connections」の展示の通りに構成されています。

以下の各記述について、記述が正しい場合は「はい(Yes)」を、そうでない場合は「いいえ(No)」を選択してください。

記述 (Statements):

as12 は、ネットワーク通信に Subnet1 の IP アドレスを使用します。

以下の各記述について、記述が正しい場合は「はい(Yes)」を、そうでない場合は「いいえ(No)」を選択してください。

記述 (Statements):

as12 は、ネットワーク通信に Subnet1 の IP アドレスを使用します。 正解:A

VNet 統合が有効な場合、App Service(as12)から仮想ネットワーク内やオンプレミス、あるいはサービスエンドポイントを経由する送信トラフィックは、統合されたサブネット(Subnet1)内のプライベート IP アドレスを使用して送信されます。 as12 の VNet 統合設定は、「VNet Integration」の展示の通りに構成されています。

as12 の VNet 統合設定は、「VNet Integration」の展示の通りに構成されています。 as12 のプライベート エンドポイント接続設定は、「Private Endpoint connections」の展示の通りに構成されています。

as12 のプライベート エンドポイント接続設定は、「Private Endpoint connections」の展示の通りに構成されています。

以下の各記述について、記述が正しい場合は「はい(Yes)」を、そうでない場合は「いいえ(No)」を選択してください。

記述 (Statements):

Vnet1 内のコンピューターは、as12 に接続する際、プライベート IP アドレスに接続します。

以下の各記述について、記述が正しい場合は「はい(Yes)」を、そうでない場合は「いいえ(No)」を選択してください。

記述 (Statements):

Vnet1 内のコンピューターは、as12 に接続する際、プライベート IP アドレスに接続します。 正解:B

-

「Private Endpoint connections」の画像を確認すると、"No results"(結果なし) と表示されています。つまり、このアプリにはプライベート エンドポイントが構成されていません。

-

詳細: プライベート エンドポイントがない場合、Vnet1 内のコンピューターが

as12.azurewebsites.netにアクセスする際は、引き続きパブリック IP アドレスを使用することになります。VNet 統合はあくまで「アプリから外への通信」を制御するものであり、「外からアプリへの通信」をプライベート化するにはプライベート エンドポイントが必要です。